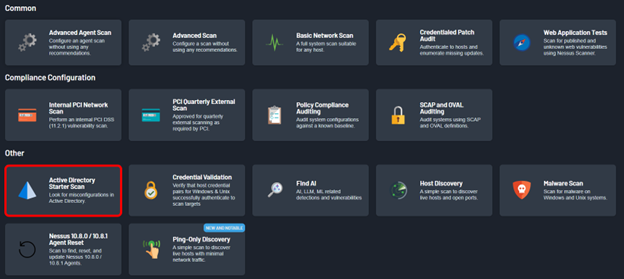

Tenable Security Center, kuruluşların ağlarındaki güvenlik açıklarını merkezi olarak yönetebilmelerini sağlayan bir zafiyet yönetim platformudur. Sunduğu özelleştirilebilir politika yapısı ve hazır politikalar ile farklı amaçlara yönelik taramalar gerçekleştirebilmektedir. Bugünkü yazımızda hazır olarak sunulmuş Active Directory Starter Scan politikasını inceleyeceğiz.

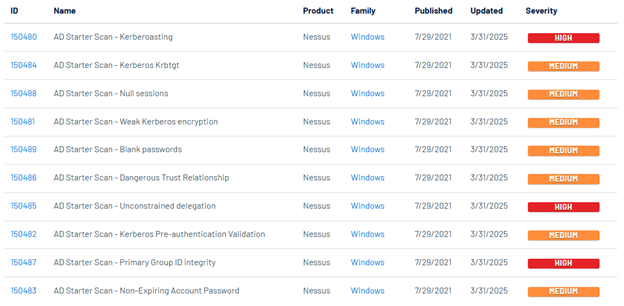

Klasik bir saldırı senaryosunda saldırgan, bilgi toplama ve zafiyet tespiti adımlarından sonra sistemde ilk erişimi elde etmeye çalışır. Sonrasında sistemde yetkisini yükseltmeye ve yanal hareket ile ağdaki diğer sistemlere geçmeye çalışır. İlk erişim noktasında kimlik bilgileri elde edilmesi elzemdir. Active Directory Starter Scan aslında bu iki noktada kontroller gerçekleştirir: Kimlik bilgilerinin korunması, yetki yükseltme ve yanal hareketin engellenmesi. Aşağıda bu politikanın kullandığı eklenti listesini görmektesiniz.

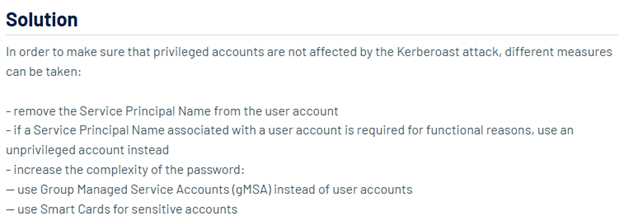

150480 AD Starter Scan – Kerberoasting: Kerberoasting saldırısından bahsetmeden önce, Kerberos’tan bahsetmek gerekir. MIT tarafından geliştirilen ve Windows Server 2003’ten itibaren Microsoft’un varsayılan kimlik doğrulama protokolü haline gelen Kerberos, DC’nin anahtar dağıtım merkezi olarak görev yaptığı ticket tabanlı bir kimlik doğrulama sistemidir. Kullanıcı bir hizmete erişmek istediğinde önce o hizmete ait SPN bilgisiyle DC ile iletişime geçer ve service ticket talep eder. Bu ticket ilgili hizmet hesabının şifresinden türetilen hash ile şifrelenir ve kullanıcıya iletilir. Burada kritik nokta ticket’ı talep eden kullanıcının ilgili servise erişimi kontrol edilmez. Kullanıcı elde ettiği şifrelenmiş service ticket’a çevrimdışı bir sözlük saldırısı gerçekleştirerek hizmet hesabının parolasını ele geçirebilir. Tenable korunmak için aşağıdaki yöntemleri önermektedir.

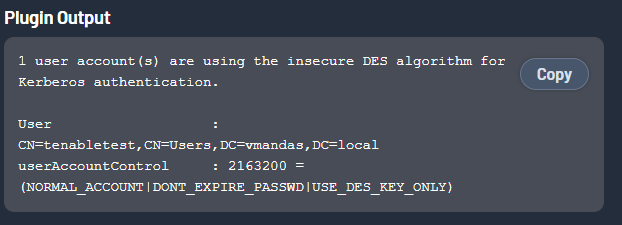

150481 AD Starter Scan – Weak Kerberos Encryption: Eski sistemlerle uyumluluğu korumak için kullanılabilir bırakılan ancak kullanılması zafiyete sebep olabilen DES algoritmasının tespitini yapan eklentidir. Hangi kullanıcılar, servisler için Kerberos’ta DES kullanıldığı bilgisini bize getirir. Örnek bir çıktı aşağıdaki şekildedir.

150482 AD Starter Scan - Kerberos Pre-authentication Validation: Kerberos kimlik doğrulama yönteminde ilk önce DC ile iletişime geçildiğinden bahsetmiştik. Olması gereken DC ile ilk iletişime geçtiğinde kullanıcının kimliğinin doğrulanmasıdır. Do not require Kerberos preauthentication özelliği aktif olan kullanıcılar için bu preauth adımı atlanır. Yani saldırgan başka bir kullanıcıyla bu kullanıcı adına DC’ye istek gönderebilir. Dönen cevabı Kerberoasting’de olduğu gibi çevrimdışı şekilde çözerek kullanıcınn parolasını elde edebilir.

150483 AD Starter Scan - Non-Expiring Account Password: Bu eklenti password never expires özelliği aktif olan kullanıcıları listeler. Parolanın expire olmaması ve değiştirmeye zorlanmaması, saldırgana elde edilen şifreli metinleri kırmak için daha fazla zaman tanıyacağı için bir güvenlik zafiyeti, yanlış konfigürasyon olarak değerlendirilebilir.

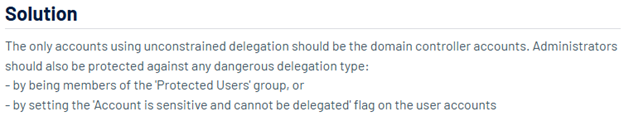

150485 AD Starter Scan - Unconstrained Delegation: Delegasyon, servislerin başka kullanıcılar adına işlem yapmasına olanak tanıyan, güvenlik açısından hassas ve dikkat edilmesi gereken bir özelliktir. Burada klasik kullanım kolaylığı ve güvenlik çakışması söz konusudur. Bu eklenti yanlış yapılandırılmış delegasyon konfigürasyonlarını kontrol eder ve listeler. Tenable’ın bu konuya dair önerdiği çözüm aşağıdaki şekildedir.

150488 AD Starter Scan - Null Sessions: Bu eklenti geçmiş sistemlerle uyumluluğu korumak için eklenmiş Pre-Windows 2000 Compatible Access grubunda Anonymous Logon ve Everyone olup olmadığını kontrol eder. Bu gruba ekli olan kullanıcılar domain objeleri ve konfiügrasyonlar üzerinde oldukça geniş okuma yetkisi elde ederler. Bu yüzden bu kontrol oldukça önemlidir.

150484 AD Starter Scan - Kerberos KRBTGT: Bu eklentinin odaklandığı konu 150483 AD Starter Scan - Non-Expiring Account Password eklentisinde olduğu gibi bir şifrenin ne kadar uzun süredir kullanılabileceğidir ancak bunu Kerberos için önemli bir kullanıcı olan krbtgt’nin master key’i için yapar.

150486 AD Starter Scan - Dangerous Trust Relationship: Active Directory’de domainler birbirlerine trust adı verilen ilişkilerle kaynaklarını sunarlar. Ancak yanlış konfigüre edilmiş trust ilişkileri domainler üzerinde yanal hareket gerçekleştirilmesine olanak tanır. Bu eklenti iki farklı atak senaryosunu test eder: SID History Injection ve Printer Bug Exploit.

150487 AD Starter Scan - Primary Group ID Integrity: Yine bir uyumluluk sağlama amacıyla getirilmiş bir özellik söz konusu: Primary Group ID. Bu özellik dikkate alınmadığında, yani sadece memberOf kontrolü yapıldığında saldırganın yetki yükseltmesi gözden kaçırılabilir. Bu eklenti, Primary Group ID değerinin farklı türdeki objeler için ne olması gerektiğini kontrol eder.

150489 AD Starter Scan – Blank Passwords: Bu eklenti hesaplar için PASSWD_NOTREQD seçeneğini kontrol eder.

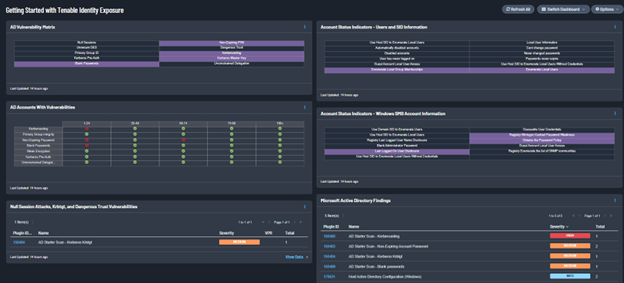

Tenable Security Center’da bu plugin sonuçlarını görselleştirebileceğimiz hazır bir dashboard da bulunmaktadır.

Politikadaki kontroller ve dashboard’ın adından da anlaşılacağı üzere bu kontroller temel seviyede kontrollerdir. Tenable’ın Active Directory özelinde gerçek zamanlı çalışan, daha detaylı kontroller yapan bir aracı mevcuttur: Tenable Identity Exposure. Büyük ve karmaşık organizasyonlar için daha uygun olan Tenable Identity Exposure, Active Directory ortamındaki riskleri gerçek zamanlı olarak tespit eder. AD envanter için attack path çıkartmak gibi birçok farklı özelliği de mevcuttur.