IT sistemlerinde zafiyetlerin tespit edilmesi ile taramalar sonucu tespit edilen zafiyetlerin giderilmesi ve genel olarak yönetilmesi süreci kritik önemdedir. Bu yazıda tespit edilen zafiyetleri nasıl önceliklendirebileceğimizden ve CVSS skorlamasına alternatif yöntemlerden bahsedeceğiz.

Bilgi güvenliği yöneticilerinin ve ekiplerinin en önemli sorularından biridir: binlerce zafiyet içinde hangisinden başlayalım? Bu soru yine zafiyetleri giderecek olan Windows, Linux gibi teknik ekiplerden de sıklıkla yöneltilir. Tespit edilen zafiyetleri kısa süre içinde tamamen kapatmak mümkün değildir. Bu yüzden bu sorunun cevabını bulmak gerekiyor.

Zafiyetleri yönetmek için genel olarak 2 yöntem bulunuyor. Bunlar;

- Zafiyeti Gidermek (Mitigation): Çeşitli aksiyonlar alarak zafiyeti tamamen ortadan kaldırmak veya etkisini azaltmak. Örneğin patch yüklemek, zafiyetli bileşeni kaldırmak, sürüm yükseltmek vb.

- Zafiyeti Kabul Etmek (Acceptance): Zafiyet çeşitli bağımlılıklardan ve iş yoğunluklarından dolayı kısa süre içinde kapatılamayacak ise belirli bir süre kabul edilebilmektedir. Her ne kadar çok tercih edilmemesi gerekse de SLA sürelerinin yönetimi için zaman zaman onay alınarak bu yönteme başvurulmaktadır.

Peki zafiyetlerin giderilmesi ile ilgili aksiyonlara nereden başlayacağız. Bunu belirlemek için elimizde bazı bilgiler var. Örneğin CVSS skoru en önemli verilerden biridir. CVSS skoruna göre zafiyetler için kritiklik seviyeleri belirlenir ve en yüksek seviyedeki zafiyetlerden başlanır. CVSS ile ilgili ayrıntılı bilgi için:

https://nvd.nist.gov/vuln-metrics/cvss

Bununla birlikte taramalar için kullanılan ürünler farklı veriler de sunmaktadır. Bu yazıda Tenable tarafından Security Center ürününde sunulan Vulnerability Priority Rating (VPR) skorunu örnek alacağız.

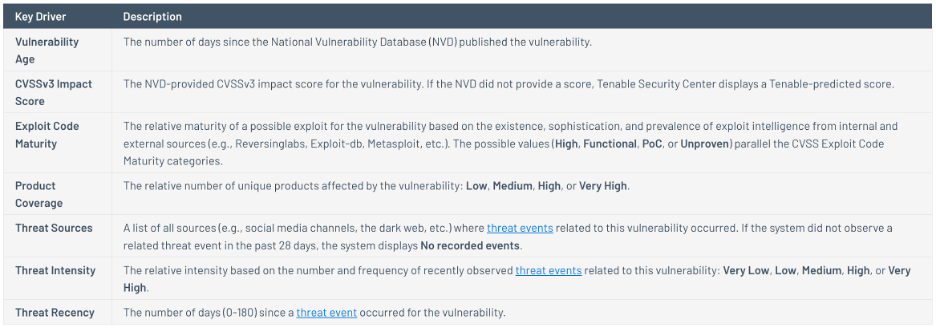

VPR skoru önceliklendirmeyi desteklemek için Tenable tarafından her bir zafiyet için belirlenen skordur. CVSS’e göre daha dinamik bir yapısı vardır ve aşağıdaki kriterlere göre sürekli güncellenir:

VPR belirli kriterlere göre değişen ve zafiyetin güncel popülaritesine göre şekillenen bir değerdir. Örneğin zafiyetle ilgili dünya geneli tehditler artınca skor artar, tehditler azalınca skor azalır vb. Böylece aslında âtıl kalmış bir zafiyeti kapatmakla uğraşmak yerine öncelik, daha aktif olarak sömürülmeye çalışılan zafiyetlere verilmiş olur.

VPR ile ilgili detaylara ve CVSS skoru ile karşılaştırma bilgisine aşağıdaki linklerden erişebilirsiniz:

https://docs.tenable.com/security-center/Content/RiskMetrics.htm#Threat-Event-Examples

https://www.tenable.com/blog/what-is-vpr-and-how-is-it-different-from-cvss

Aşağıdaki ekran görüntüsünde örnek bir tarama sonucu için VPR skoruna göre en kritik zafiyetler listelenmiştir. Görüldüğü gibi CVSS skoru 9.3 olan bir zafiyet, CVSS skoru 10 olan bir zafiyetten daha öncelikli olabilmektedir.

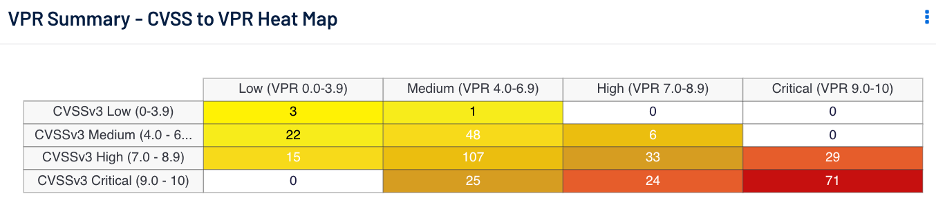

Aşağıda verilen ekran görüntüsünde ise VPR ve CVSS skorlarını baz alan bir heat map verilmiştir. Aksiyon alma sürecine heat map’te en kritik alan olan ve CVSS skor aralığı 9-10, VPR skor aralığı 9-10 olan zafiyetlerden başlanabilir. Bu aralıkta 71 zafiyet olduğu görülmektedir.

71 adet zafiyetin önceliklendirilmesi sonrası kritiklik seviyesine göre 29 zafiyet ve sonrasında 24 zafiyet ile ilgili aksiyon alma süreci başlatılabilir.

Peki zafiyetlerin önceliklendirilmesinde sadece kritiklik seviyelerine bakmak yeterli mi? Bu sorunun cevabı firmadan firmaya değişmekle birlikte çoğunlukla hayır. IT altyapısında bulunan varlıkların (asset) kritiklik seviyeleri de önemli bir çarpandır. Örneğin aynı zafiyetin herhangi bir kullanıcı bilgisayarındaki ağırlığı ile önemli bir windows sunucudaki (domain controller gibi) ağırlığı aynı değildir. Aynı şekilde kenar switch’te çıkan bir zafiyetin etkisi, omurga switch’te çıkan aynı zafiyete göre çok daha az olacaktır. Bu sebeple hem zafiyetleri hem de varlıkları önceliklendirmek gerekiyor.

Varlıkları önceliklendirmek için de iki yöntemden bahsedebiliriz:

- Manuel varlık grupları belirleme: varlıkların kritikliklerinin belirlenmesi ve listeler oluşturulmasıdır. Manuel bir yöntem olduğu için yönetilmesi zordur.

- Dinamik varlık grupları belirleme: elle belirlemek yerine çeşitli kriterlere göre varlık grupları otomatize bir şekilde belirlenebilir. Her tarama sonucuna göre otomatik bir şekilde güncellendiği için doğruluk oranı daha yüksektir ve yönetilmesi daha kolaydır.

Yine destek verdiğimiz farklı zafiyet tarama ürünlerinin varlık sınıflandırılması konusunda kabiliyetleri bulunmaktadır. Bu yazıda yine Security Center ürününden örnek vereceğiz.

Security Center’da tarama sonuçlarına göre varlıklar otomatik bir şekilde skorlanır ve gruplanır. Skorlama yöntemine ACR (Asset Criticality Rating) adı verilmiştir. ACR, tespit edilen varlığın işe olası etkisi hesaplanarak otomatize olarak atanır. Örneğin sunucu taramasında bir sunucu üzerinde Oracle veritabanı tespit edilmiş ise ACR skoru artırılır, domain controller olduğu tespit edilmiş ise yine skor artırılır, windows istemci olduğu tespit edilmiş ise skor azaltılır vb.

ACR ile ilgili hesaplama metriklerine ve ayrıntılı bilgiye aşağıdaki linkten erişebilirsiniz:

https://docs.tenable.com/vulnerability-management/Content/Lumin/LuminMetrics.htm#ACR

Aşağıdaki ekran görüntüsünde örnek bir skorlama sonucu görebilirsiniz. Varlıklar için farklı ACR skorları belirlenmiş durumda.

Yazıda iki önemli kavramdan bahsettik: zafiyet skorlama ve asset skorlama. Her iki skoru da elde ettikten sonra artık sıra ortak skorlama yapmakta. Böylece hem zafiyet hem de asset etkisi ile final bir sıralama yapılabilir. Yine Security Center’dan örnek vereceğiz. Securiy Center’da bu hesaplamanın sonucunda AES (Asset Exposure Score) skoru oluşmaktadır.

Aşağıdaki ekran görüntüsünde assetlerin AES skorları ve sıralaması görülmektedir.

AES ile ilgili hesaplama metriklerine ve ayrıntılı bilgiye aşağıdaki linkten erişebilirsiniz:

https://docs.tenable.com/vulnerability-management/Content/Lumin/LuminMetrics.htm#AES

Artık elimizde zafiyetlerin kritiklik skorları, assetlerin kritiklik skorları ve bu skorlar kullanılarak elde edilmiş olan final bir skor bulunuyor. Bu bilgiler kullanılarak önceliklendirme işlemi gerçekleştirilebilir.