Tenable’ın sunduğu Nessus, siber güvenlik profesyonellerinin altyapılarındaki zafiyetleri tespit etmesi için endüstri standardı haline gelmiş güçlü bir araçtır. Ancak Nessus’un gerçek gücü sunduğu farklı tarama metodolojilerini doğru şekilde kullanmaktan geçer. Bu yazımızda, aynı hedefe yönelik gerçekleştirilen üç temel tarama türünü mercek altına alacağız: Kimlik bilgisiz (uncredentialed), kimlik bilgili (credentialed) ve ajan tabanlı (agent) taramalar. Aralarındaki farkları ve bulgularını gerçek tarama sonuçları üzerinden karşılaştıracağız.

Tarama Türleri

Bir sisteme zafiyet taraması yapmanın üç temel yolu vardır. Her bir tarama türünün kullanım senaryosu ve bulgu kalitesi farklılık gösterecektir.

1. Kimlik Bilgisi Olmadan Uzaktan Tarama

Bu tarama yönteminde herhangi bir kullanıcı adı veya parola olmadan uzaktan tarama gerçekleşir, public olan port ve servisleri kontrol eder. Açık portları, bu portlarda çalışan servisleri ve bu servislerin sürüm bilgilerini tespit etmeye odaklanır. Bu tarama türü buzdağının sadece görünen kısmını resmeder.

Bu tür taramalarda tespit edilen zafiyetler, saldırı yüzeyi genişliğinden dolayı, en kritik olanlardır. Taramalarda ilk 6 ay credential bilgisi olmadan tarama gerçekleştirilmesini ve öncelikle bu zafiyetlerin giderilmesini önermekteyiz.

Avantajları

- Saldırgan Perspektifi: Bir siber saldırganın ağınıza ilk adımı attığında hangi potansiyel giriş noktalarını görebileceğini size net bir şekilde gösterir.

- Geniş Kapsamlı Değerlendirme: Geleneksel kurumsal ağlarda varlıkların güvenlik kontrolü için idealdir.

- Aktif Testler: Varsayılan parola denemeleri, brute force aktif saldırı simülasyonları gerçekleştirebilir.

Dezavantajları

- Network Üzerinde Sorunlar Oluşturabilir : Yaptığı testlerin doğası gereği, hassas ağ cihazları veya uygulamalar üzerinde beklenmedik yavaşlamalara veya kesintilere neden olma potansiyeli taşır. Hassas ağ cihazlarını korumak için veya network trafiğini sınırlamak adına tarama politikasını doğru konfigüre edebiliyor olmak gereklidir.

- Yüzeysel Bilgi: Sistemin içine giremediği için yama seviyeleri, yerel konfigürasyon hataları gibi kritik ve yaygın zafiyetleri gözden kaçırır.

- Mobil Cihazları Kaçırır: Ağa anlık olarak bağlanıp ayrılan dizüstü bilgisayar gibi cihazları tarama aralığı sırasında yakalayamazsa tamamen gözden kaçırır.

2. Kimlik Bilgisi Doğrulanmış Uzaktan Tarama

Bu yöntemde ise Nessus tarayıcısına adeta evin anahtarını teslim edersiniz. Hedef sistemlerde yüksek yetkili bir hesabın kimlik bilgilerini kullanarak tarama yapılır. Bu sayede tarayıcı, sisteme bir kullanıcı gibi giriş yapar ve içerideki durumu en ince ayrıntısına kadar inceler.

Kullanacağınız tarama politikasına bağlı olarak network taraması da gerçekleştirebileceğiniz için hem dışarıdan hem de içeriden bir perspektif elde edebilirsiniz. Kimlik bilgisiyle taramayı sorunsuz bir şekilde gerçekleştirdiğini anlayabilmek için “Target Credential Issues by Authentication Protocol - No Issues Found (110095)” plugin çıktısını görmeyi bekleriz.

Avantajları

- Kesin ve Detaylı Sonuçlar: Doğrudan yüklü yazılımlara, versiyon numaralarına ve yapılandırma dosyalarına baktığı için yetkili taramalarda hata payı sıfırdır. Yama eksikliklerini ve hatalı yapılandırmaları eksiksiz bir şekilde listeler.

- Minimum Etki: Tarama işlemleri ağ trafiği yaratmak yerine doğrudan hedef sistemin kaynaklarını çok az kullanarak yaptığı için ağ ve sistemler üzerinde neredeyse hiç olumsuz etki yaratmaz. Credentialsız taramada olduğu gibi aynı şekilde bu tarama türünde tarama politikasından konfigürasyonları düzenleyerek network trafiğine yük binmemesini sağlayabilirsiniz.

Dezavantajları

- Kimlik Bilgisi Yönetimi: En büyük dezavantajıdır. Yüzlerce sunuculuk bir ortamda her birine uygun yetkide servis hesabı oluşturmak, bu hesapların parolalarını güvenli bir şekilde yönetmek ve düzenli parola değişim politikalarına uymak operasyonel yüktür. Neyse ki Tenable bu yükü hafifletmek için PAM entegrasyonları sunmaktadır.

- Ağa Bağımlılık: Tıpkı kimlik bilgisi olmadan taramada olduğu gibi, ağa sürekli bağlı olmayan geçici cihazları tarama anında yakalayamazsa kaçırır.

3. Ajanlı Tarama

Bu yaklaşımda, hedef sistemlere “Nessus Agent” adı verilen “lightweight” ve kaynak tüketimi düşük bir yazılım yüklenir. Bu ajan, merkezi bir tarayıcıdan tarama başlatıldığında doğrudan sunucu üzerinde taramayı yapar. Topladığı tüm tarama verilerini analiz için merkezi yönetim konsoluna (Tenable.io veya Nessus Manager) raporlar.

Avantajları

- Genişletilmiş Kapsama ve Sürekli Güvenlik: Ağa nadiren bağlanan dizüstü bilgisayarlar gibi varlıkları nerede olurlarsa olsunlar tarayabilir. Cihaz internete bağlandığı an sonuçları merkeze(Nessus Manager’a) gönderir.

- Kimlik Bilgisi Yönetimine Son: Host üzerinde sistem yetkileriyle çalıştığı için kimlik bilgisi ihtiyacını tamamen ortadan kaldırır. Parola değişimi, hesap kilitlenmesi gibi yüklerle uğraşmazsınız.

- Verimlilik: Tarama yerel olarak yapıldığı için ağ bant genişliğini meşgul etmez. Sadece sonuçları gönderirken minimal bir trafik yaratır.

- Kolay Dağıtım: Microsoft SCCM gibi yazılım dağıtım sistemleri üzerinden tüm kuruma kolayca dağıtılabilir ve güncellemeleri yapılabilir.

Dezavantajları

- Ağ Kontrolü Yapamaz: Tasarımları gereği ajanlar içeriden baktıkları için, bir saldırganın dışarıdan göreceği ağ servislerindeki zafiyetleri tespit edemezler. Buradaki boşluğu kapatmak için network taramalarıyla agent taramalarını birlikte kullanmayı tavsiye ederiz.

- Güncel Olmayan Plugin Riski: Eğer bir ajan çalıştığı makine kapalı olduğu için plugin güncellemelerini alamazsa ve bu sırada bir tarama tetiklenirse taramayı eski plugin seti ile yapar. Bu sebeple yeni çıkan zafiyetler gözden kaçabilir.

Kimlik Bilgisi Doğrulanmış Uzaktan Taramalarında Karşılaşılan Sorunlar

Kullanıcı ile yapılan taramaların sunduğu detaylı veri tartışılamaz ancak bu veriye ulaşmanın yolu genellikle zahmetlidir:

- Kimlik Bilgisi Yönetimi: Bu tekrar vurgulanması gereken bir sorundur. Büyük bir organizasyonda her işletim sistemi türü ve tarama ortamı için doğru yetkilere sahip servis hesapları oluşturmak, bu hesapları bir PAM’da güvenle yönetmek operasyonel bir yük oluşturacaktır.

- Ağ ve Güvenlik Duvarı Engelleri: Tarayıcının hedef sisteme ulaşması ve giriş yapabilmesi için gereken portlar erişilebilir olmalıdır.

- Yetersiz Yetki ve İzinler: Sağlanan kullanıcı hesabının yetkileri tam değilse tarama eksik veri toplar ve bunu bildirir. Windows sistemlerdeki uzaktan kayıt defteri (Remote Registry) servisinin kapalı olması gibi sistem sıkılaştırma adımları Nessus’un zafiyetleri tespit etmesini engelleyebilir. Bu gibi detayları tarama çıktısında “Settings” Plugin Family’sine ait çıktılardan kontrol edebilirsiniz.

Ajanların İdeal Kullanım Senaryoları

İşte tam da credentialed taramaların zorlandığı bu karmaşık senaryolarda Nessus Agent’lar devreye girer:

- Kimlik Bilgisi Oluşturma ve Yetki Yönetimi Teoride, bir sisteme yönetici yetkileriyle bağlanıp tarama yapmak basit görünür. Gerçekte ise binlerce sunucunun bulunduğu dağınık bir yapıda haftalar süren bir operasyonel bir kabusa dönüşebilir. İşte Nessus Agent, bu karmaşık ve sancılı denklemi tamamen ortadan kaldırır. Ajanlar hedef sisteme bir kez kurulduktan sonra hiçbir kimlik bilgisine ihtiyaç duymazlar. Sistem seviyesinde yerel olarak çalışırlar. Parola rotasyonu ya da yanlış parola girme gibi operasyonel dertlerin tamamı ortadan kalkar. Bulut, veri merkezi veya uzak ofis fark etmeksizin ajan her yerde aynı prensiple çalışır ve tutarlı bir şekilde veri toplayarak sizi kimlik bilgisi yönetimi çilesinden kurtarır.

- Yüksek Gecikmeli ve Düşük Bant Genişliğine Sahip Ağlar Bazı sistemlerde network trafiği çok hassas olabilmektedir. Ağ üzerinden yapılacak tam bir port taraması bu hassas bağlantıyı kolayca çökertebilir. Nessus Agent taramayı tamamen yerelde yaparak ağ trafiğini minimumda tutar.

- Sıkılaştırılmış Sistemler Güvenlik seviyesi en üst düzeyde olan kritik sistemler genellikle dışarıdan erişime karşı maksimum düzeyde sıkılaştırılmıştır. Yönetimsel portları kapalıdır ve bu sistemlerde yetkili bir tarama gerçekleştirmek çok olası değildir. Ajanlar bu sistemlere dışarıdan erişime ihtiyaç duymadan doğrudan sistem seviyesinde çalıştıkları için bu sorunu kökünden çözerler. Güvenlikten ödün vermeden en derinlemesine taramayı yapmanızı sağlarlar.

Final Karşılaşması: Aynı Sunucu, Üç Farklı Tarama

Peki teoriyi bir kenara bırakalım ve taramaları gerçekleştirip sonuçlarını bir inceleyelim. Bir Windows Server 2019 sunucusuna hem yönetici kimlik bilgileriyle uzaktan tarama hem de Nessus Agent ile tarama yaptığımızı varsayalım. Raporlarda ne görürüz?

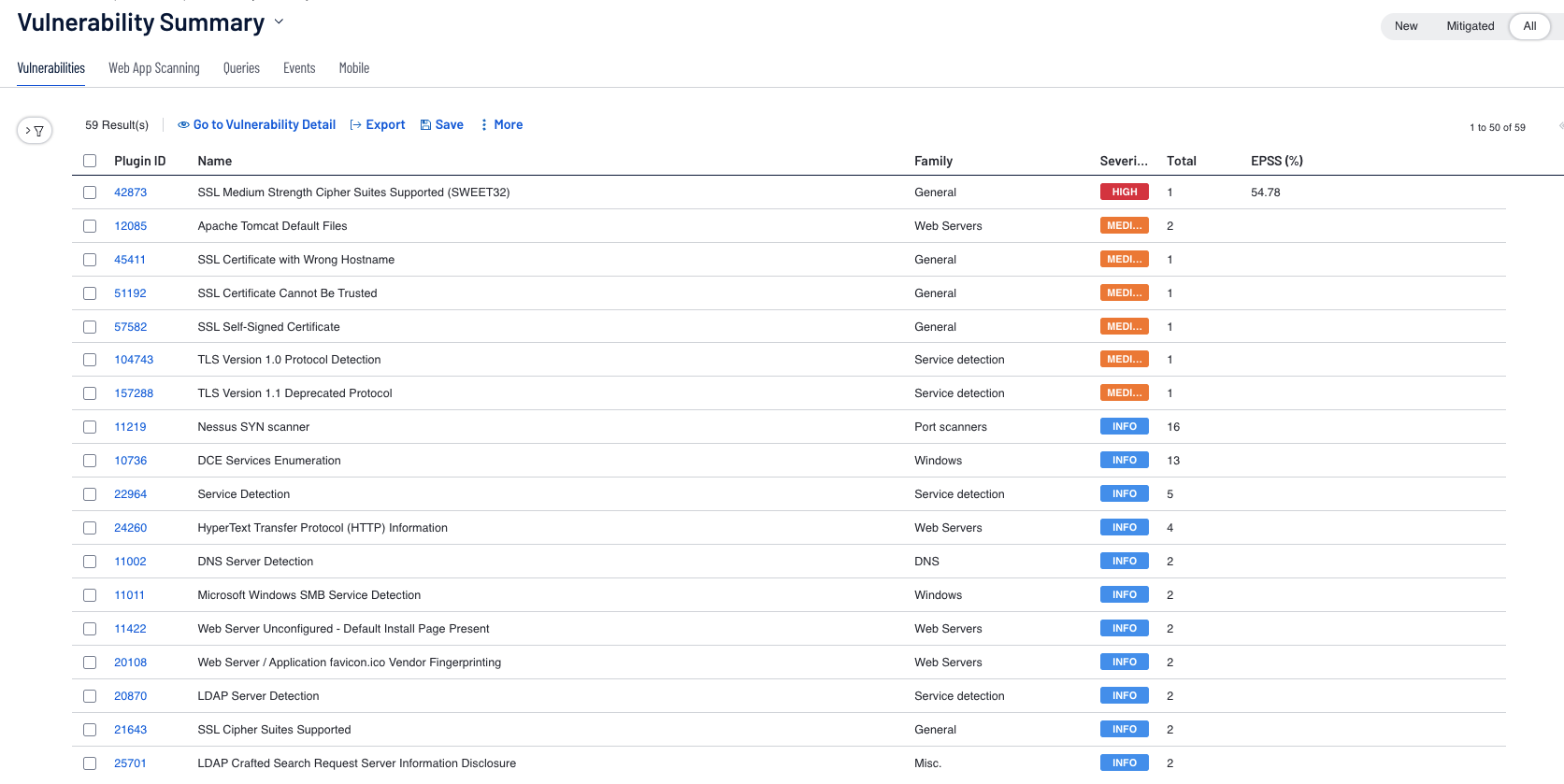

Kimlik Bilgisi Olmadan Uzaktan Tarama Sonuçları

İlk taramamız, bir saldırganın dışarıdan ne gördüğünü simüle eden kimlik bilgisiz uzaktan taramadır. Sonuçlar, buzdağının sadece görünen kısmını bize sunuyor:

- Toplam 59 Zafiyet: Tespit edilen toplam bulgu sayısı oldukça sınırlı.

- Kritik Zafiyet Yok: En yüksek seviyedeki bulgu ‘Yüksek’ (High) olarak raporlanan SSL/TLS yapılandırması ile ilgili SSL Medium Strength Cipher Suites Supported zafiyetidir. Bu, sistemin içine girilmediğini sadece ağ servislerinin kontrol edildiğini gösterir.

- Ağ Odaklı Bulgular: Raporun büyük bir kısmı Service detection, Port scanners, Web Servers gibi ailelere ait bilgi seviyesindeki (Info) bulgulardan oluşur. Nessus, sistemin açık portlarını ve bu portlarda çalışan servisleri (DNS, SMB, LDAP, HTTP) tespit etmiştir.

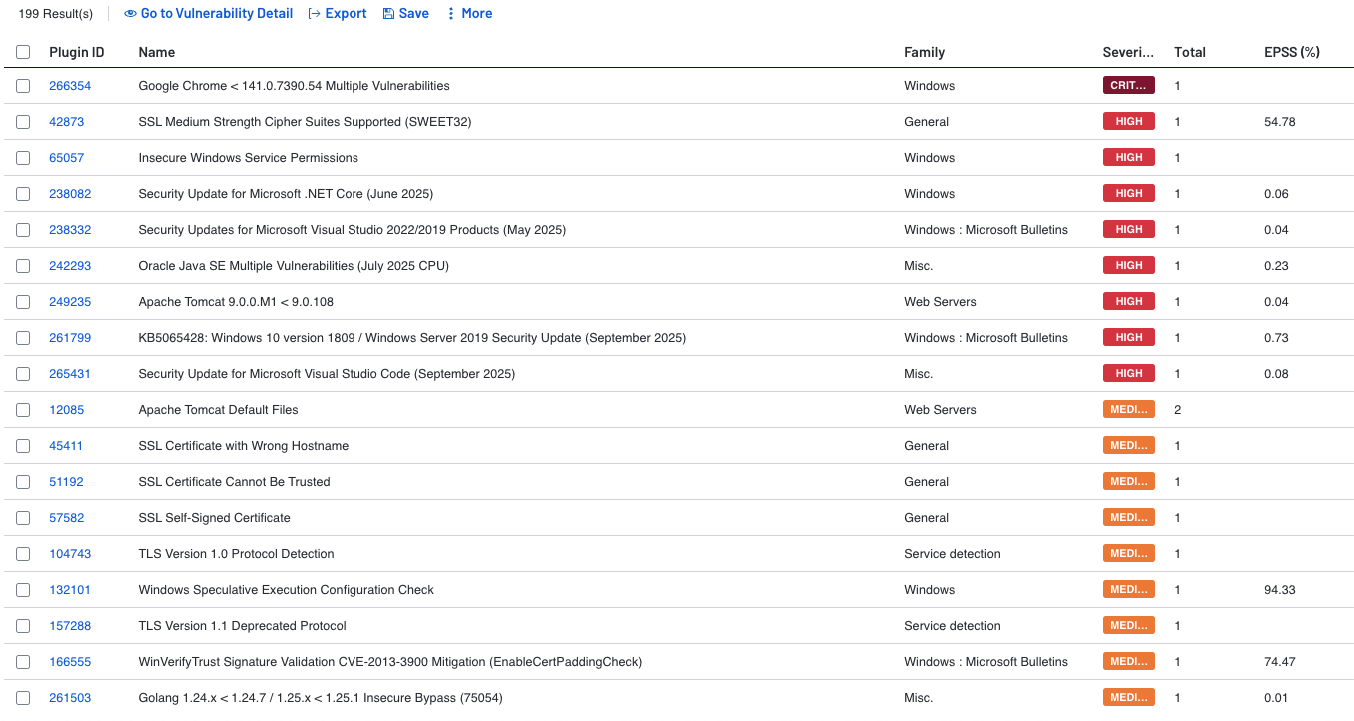

Kimlik Bilgisi Doğrulanmış Uzaktan Tarama

İkinci taramada ise sisteme yönetici yetkilerine sahip bir kullanıcı hesabının kimlik bilgilerini vererek “içeriden bir bakış” elde ettik. Sonuçlardaki dramatik değişim her şeyi anlatıyor:

- Toplam 199 Zafiyet: Bulgu sayısı bir anda neredeyse dörde katlanarak 199’a fırladı. Bu, kimlik bilgili taramanın ne kadar daha derin bir analiz yaptığının en net kanıtıdır.

- Kritik ve Yüksek Zafiyet Patlaması: Raporda en üst sırada Google Chrome < 141.0.7390.54 için Kritik (Critical) seviyede bir zafiyet görüyoruz. Ayrıca .NET Core, Visual Studio, Java SE, Apache Tomcat gibi yazılımlar ve eksik Windows güncellemeleri (KB5065428) için çok sayıda Yüksek (High) seviyede zafiyet listelenmiştir.

- Detaylı Analiz: Tarayıcı sisteme giriş yaparak yüklü olan tüm yazılımları, versiyon numaralarını ve yama seviyelerini kontrol etmiştir. Bu sayede, kimlik bilgisiz taramanın asla göremeyeceği, sistemin kalbindeki riskleri ortaya çıkarmıştır.

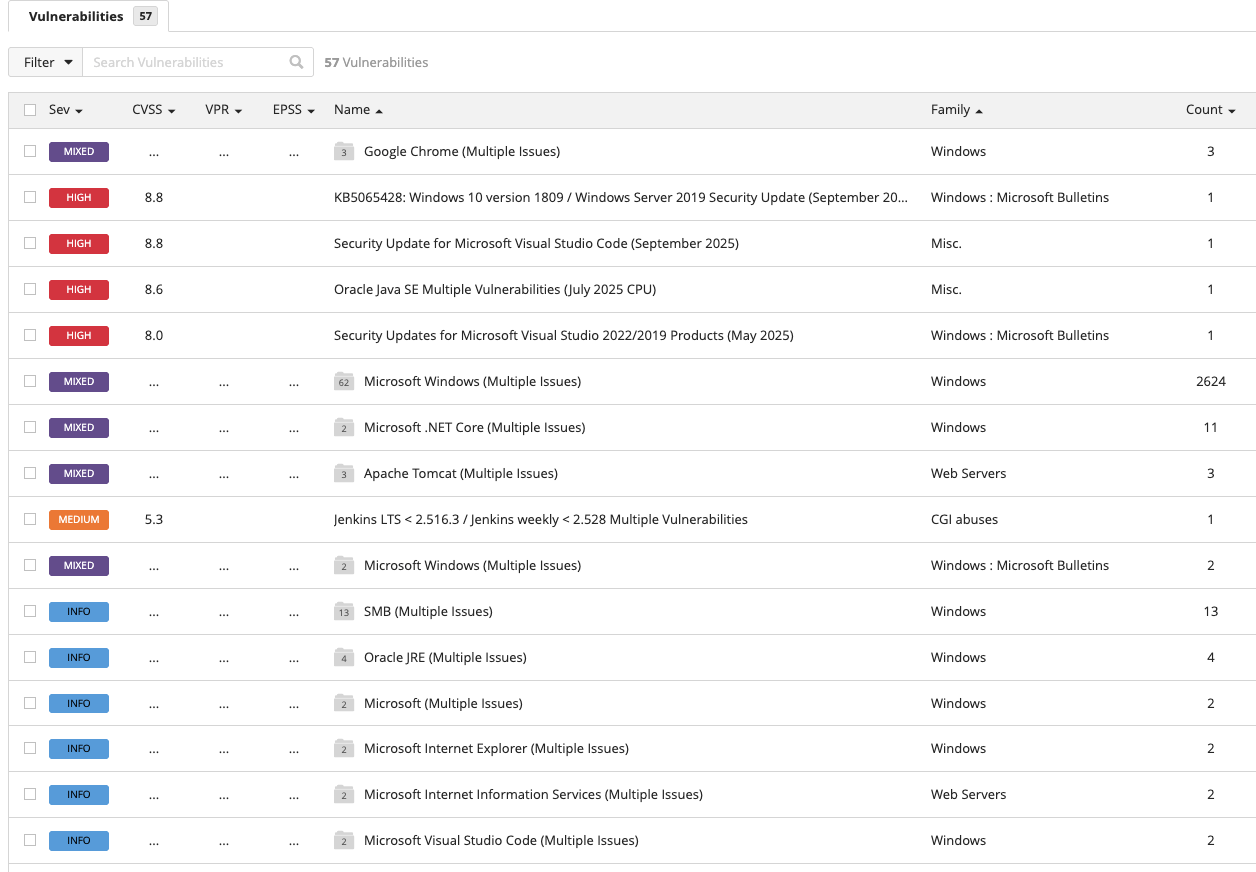

Ajanlı Tarama

Son olarak aynı sunucuya kurulan Nessus Agent ile tarama gerçekleştirdik. Ajan taramayı doğrudan sistemin kendisinde yaptığı için kimlik bilgili tarama ile şaşırtıcı derecede benzer sonuçlar verdi. Bu ajanın derinlemesine analiz yeteneğini kanıtlar nitelikte.

- Neredeyse Birebir Aynı Kritik Bulgular: Ajan taramasının sonuçları kimlik bilgili taramanın bulduğu en önemli yerel zafiyetlerin tamamını içeriyor. Google Chrome, eksik Windows güvenlik yaması olan KB5065428, Visual Studio Code ve Oracle Java SE için raporlanan Yüksek seviyedeki zafiyetler, bu taramada da birebir aynı şekilde karşımıza çıkıyor.

- Derinlemesine Yerel Analiz: Rapor toplamda 57 farklı başlık altında zafiyetleri gruplamış. Tarama sonuçları detaylı incelendiğinde sonuçların çok yüksek oranda benzer olduğu görülmektedir. Bu, ajanın da en az kimlik bilgili tarama kadar sistemin içine nüfuz edebildiğini gösteriyor.

- Operasyonel Kolaylık: Bu tarama, kimlik bilgisi yönetimi, ağ erişim izinleri veya hesap kilitlenme riski gibi hiçbir operasyonel zorluk olmadan kimlik bilgili tarama ile yüksek benzerlikte sonuçlar üretmiştir. Unutulmamalıdır ki ajanın doğası gereği kimlik bilgisiz taramada bulunan ağ tabanlı zafiyetler bu raporda yer almaz.

Sonuç olarak tek bir kazanan yok. “Hangisi daha iyi?” sorusunun cevabı “hedef varlığın türüne ve bulunduğu ortama göre değişir” olmalıdır. Modern ve karmaşık bir altyapıyı etkili bir şekilde taramak için en doğru strateji bu iki güçlü yöntemi bir arada kullanmaktır.