Log4Shell, duyurulduğu zaman IT dünyasında bir panik havası oluşmuştu. Herkes log4j kütüphanesini güncelleyip, “Biz zafiyetten etkileniyor muyuz?” diye sorarak araştırmalara başlamıştı. Bugün geldiğimizde noktada benzer durum, başka popüler bir framework’te, React frameworkünde karşımıza çıkıyor.

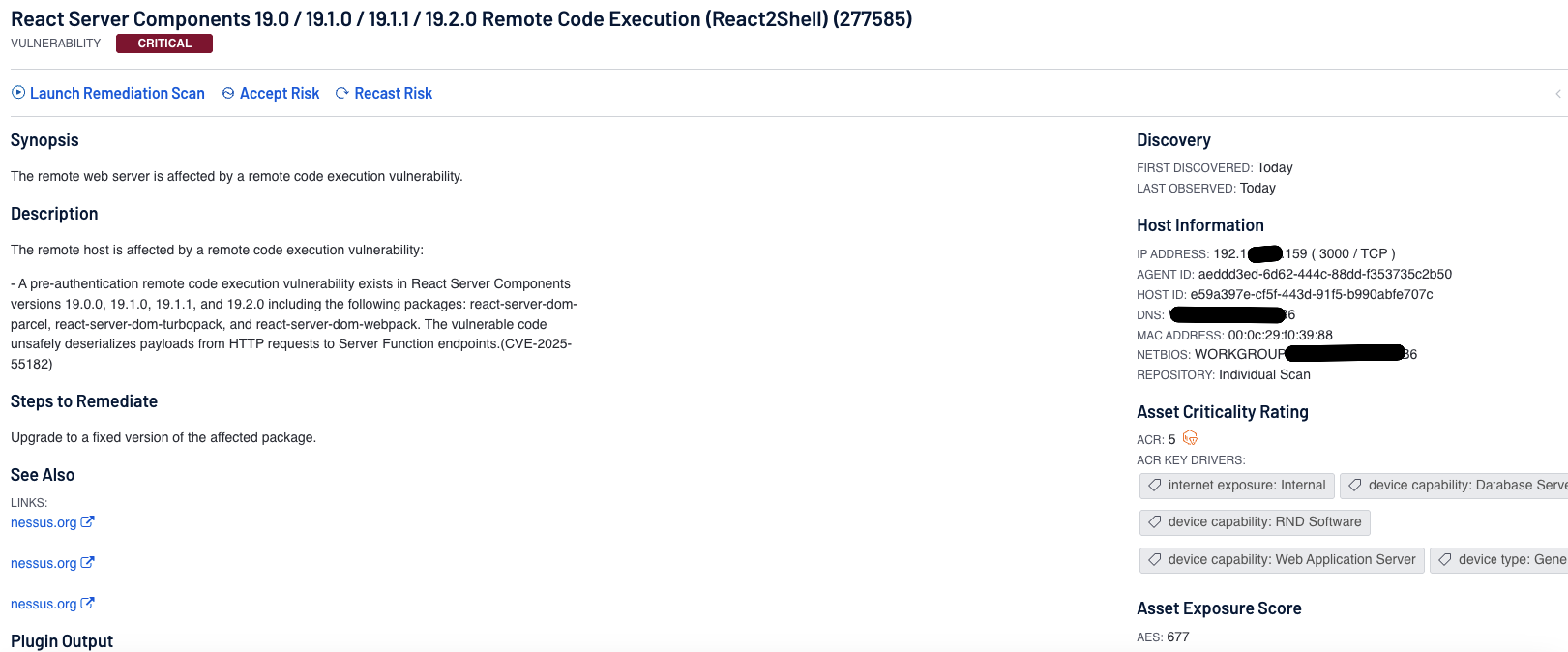

3 Aralık 2025’te React’ın duyurduğu uzaktan kod yürütme (RCE) zafiyeti en yüksek CVSS skoru (10.0) ile puanlandırıldı ve CVE-2025-55182 kodu ile kayıt altına alındı. Takma isim olarak “React2Shell” olarak biliniyor.

React ekibi tarafından, zafiyetin React Server Component’te bulunduğu, ilgili endpointleri kullanmasanız bile zafiyetten etkileniyor olabildiğiniz belirtildi.

Even if your app does not implement any React Server Function endpoints it may still be vulnerable if your app supports React Server Components.

Zafiyetin çözümü 19.0.1, 19.1.2 ve 19.2.1 versiyonlarında uygulandı. Eğer bu sürümler altında bir versiyon kullanıyorsanız hızlıca aksiyon almanız gerekiyor. Peki ortamlarınızdaki react sürümlerinin hepsinden haberdar mısınız? İşte yazımızın konusu da aslında bu.

Tenable Security Center ile React2Shell Zafiyetini Tespit Etmek

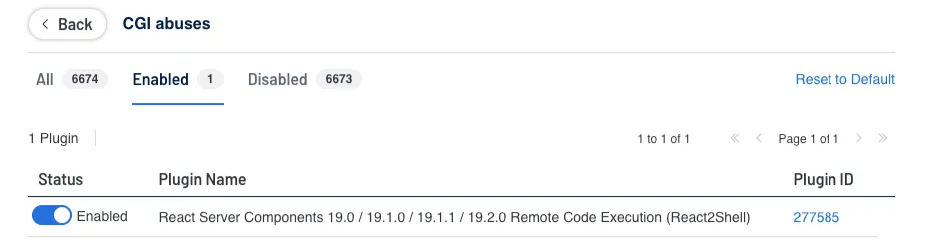

Tenable, konu ile ilgili ilk aksiyon alan ve tespit için plugin geliştiren üreticilerden biri oldu. 277585 ID’li remote plugin, port tespiti sonrası web arayüzü üzerinden zafiyetten etkilenip etkilenmediğinizi tespit edebiliyor.

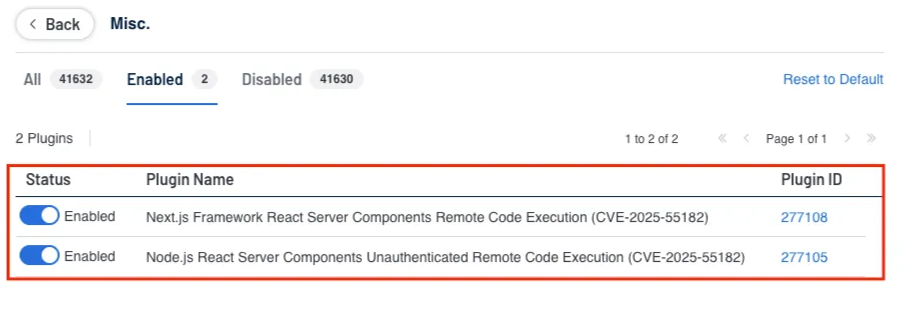

Ayrıca 277108 ve 277105 pluginleri de local olarak sunuculara bağlanıp React Server bileşenlerini kontrol ederek içeriden tespit gerçekleştiriyor.

Pluginleri test etmek için bir policy oluşturalım ve https://github.com/l4rm4nd/CVE-2025-55182 adresindeki zafiyetli uygulamayı tarayalım.

React2Shell Tarama Poliçesi

Security Center arayüzünde Scans > Policies > Add Policy aşamaları takip edilerek yeni bir Advanced Policy oluşturulur.

Assesment Ayarları

Aktifleştireceğimiz local pluginler “Enable thorough checks” gereksinime sahip olduğu için Assesment bölümünde bu ayarı aktifleştirmemiz gerekiyor.

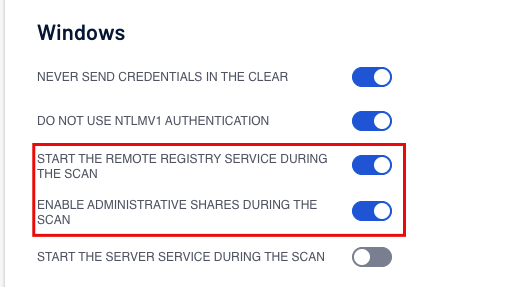

Authentication Ayarları

Local taramada yetki problemi yaşamamak adına, Authentication > Windows altından “Start the remote registry service during the scan” ve “Enable administrative shares during the scan” ayarları açılmalıdır.

Pluginler

Authentication işleminin düzgün çalışıp çalışmadığını görmek adına Settings plugin ailesiyle birlikte 277108, 277105 ve 277585 pluginlerini aktifleştirdik.

Sonrası policy’yi kaydedebilirsiniz.

Taramanın Başlatılması

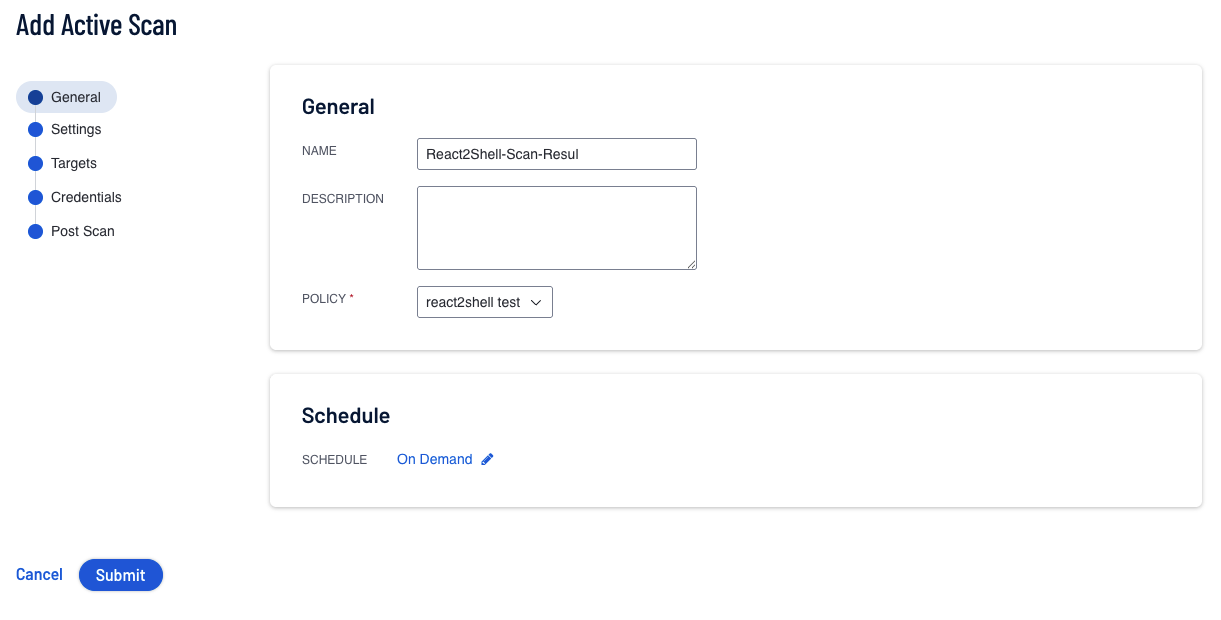

Bir önceki adımda oluşturduğumuz poliçeyi kullanarak yeni bir tarama oluşturalım. Scans > Active Scans > Add adımlarını takip ederek tarama ekleme sayfasını açabilirsiniz.

Daha sonra taramada kullanacağınız credential’ları da ayarlayıp taramayı kaydedebilirsiniz.

Taramayı başlattıktan sonra bir süre sonra Tenable’ın zafiyeti tespit ettiğini göreceksiniz.