Bu yazımızda siber güvenliğin önemli konularından External Attack Surface Management kısaca EASM’den bahsedeceğiz. Kurumların internete açık olan bileşenleri tehdite en açık olan bileşenlerdir. Bu bileşenlere Internet üzerinde herhangi bir uçnoktadan erişilebiliyor olması, atak yüzeyini artırmaktadır. Bu yüzden sürekli olarak takip edilmesi, değişimlerin anlık olarak incelenmesi, gerektiğinde alarm kuralları oluşturulması, zafiyetlerin hızlı bir şekilde giderilmesi oldukça önemlidir. Attack Surface kavramının altında yer alan External Attack Surface Management bu kapsamda ortaya çıkmıştır.

Attack Surface, türkçesi ile Saldırı Yüzeyi, bir bileşenin, domainin, yazılımın, assetin veya ağın saldırıya açık olan komponentlerini ifade eder. Saldırı Yüzeyi bir port, bir IP, bir servis veya web sitesinde bir input alanı olabilir vb. Bu örnekler çoğaltılabilir.

Attack Surface kavramı ile ilgili aşağıdaki kaynaktan detaylı bilgi edinebilirsiniz:

https://en.wikipedia.org/wiki/Attack_surface

EASM ise Attack Surface’in alt dalı olup, sadece internete bakan bileşenleri ilgilendirmektedir. EASM ile ilgili, linkte verilen yazıya göz atabilirsiniz:

https://www.tenable.com/source/attack-surface-management

EASM kapsamına internet üzerinden erişilebilir olan bütün bileşenler girmektedir. Örneğin, DNS sunucular, mail gateway, web sunucular, VPN gateway cihazları, firewall vb. EASM için kullanılabilecek olan ücretsiz veya ticari ürünler bulunmaktadır. Bu ürünlerin bazıları detaylı bilgi, rapor ve alarm yönetimi açısından daha zengindir.

Bu yazıda örnek olarak Tenable Attack Surface Management ürününü kullanacağız. Ürün SaaS olarak hizmet vermektedir. Ürün ile ilgili detaylara aşağıdaki linkten erişebilirsiniz:

https://www.tenable.com/products/attack-surface-management

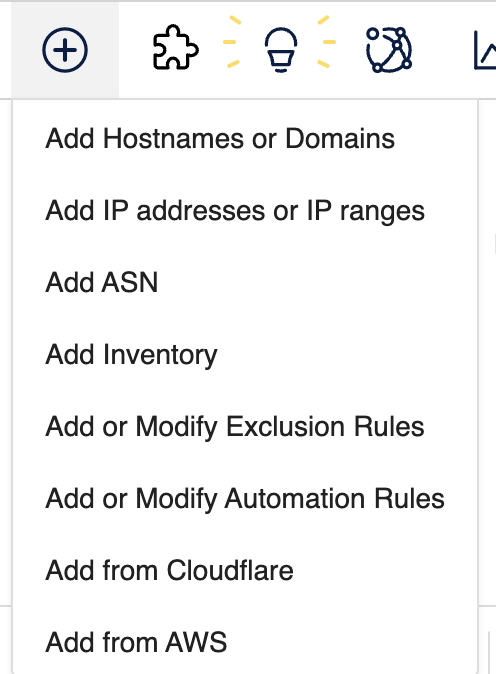

EASM ürünlerine domain, IP adresi, ASN bilgisi vb. girilebileceği gibi Cloud platformları ile de entegre olunabilmektedir.

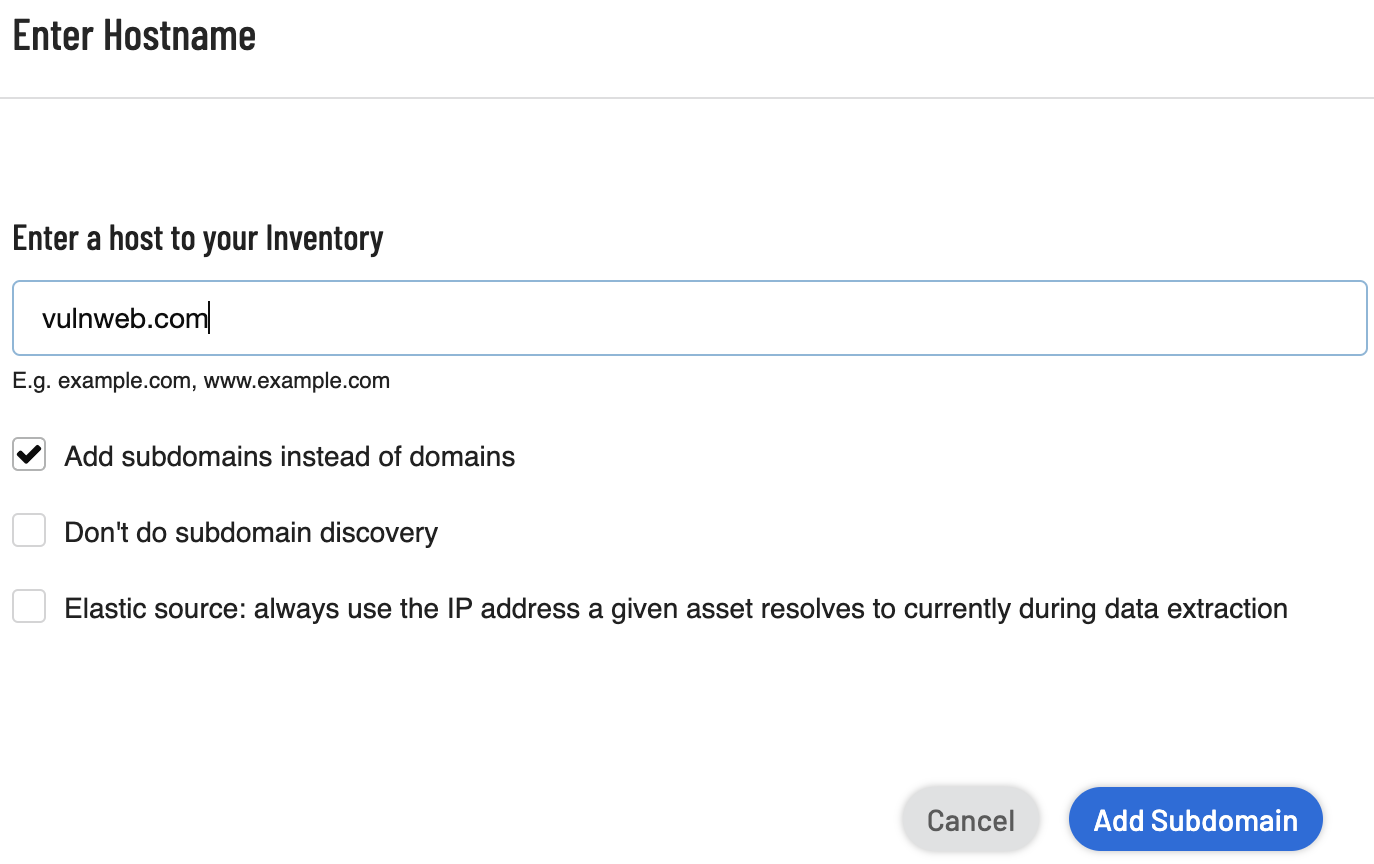

Örnek olarak vulnweb.com domainini seçelim ve bu domain üzerinden atak yüzeyini çıkarmaya çalışalım.

Domain bilgisini girip Add Subdomain’e tıkladığımızda ürün, Tenable ASM database’i üzerinden bilgi toplamaya başlıyor. Bu işlemde aktif tarama yapılmadığından bilgiler hızlı bir şekilde ekrana düşüyor.

Vulnweb.com domaininde 21 asset tespit edildi.

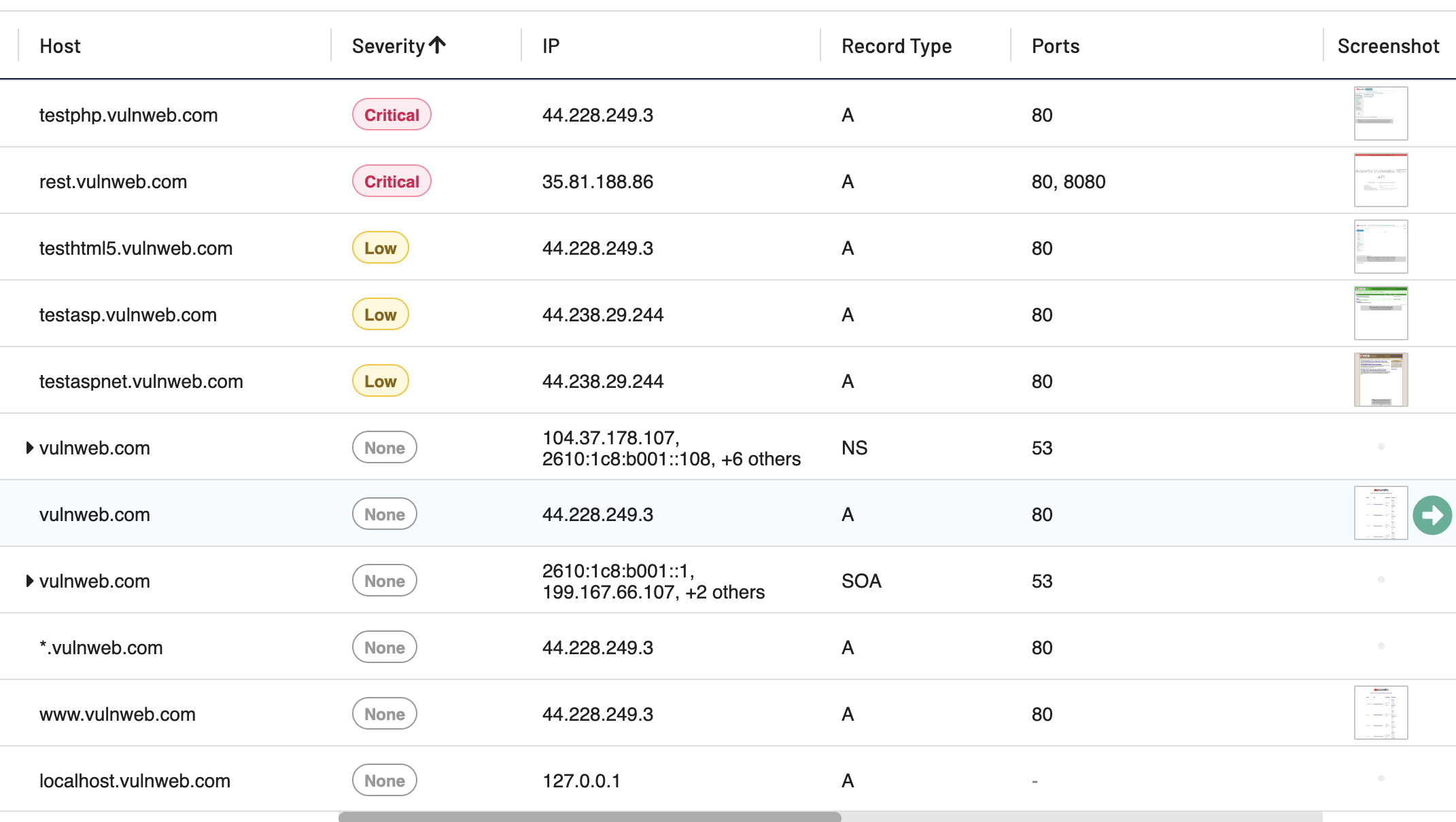

Bu assetlerle ilgili Host, Severity, IP, Record Type, Ports ve web sitesi ile birlikte anlık ekran görüntüsünü gösteren Screenshot görülmektedir.

Severity alanı asset ile ilgili risk skorlamasını gösterir. 2 assetin risk skorunun Critical olduğu görülüyor. Screenshot yanında çıkan ok işaretine tıklandığında asset ile ilgili bütün detaylar görüntülenir.

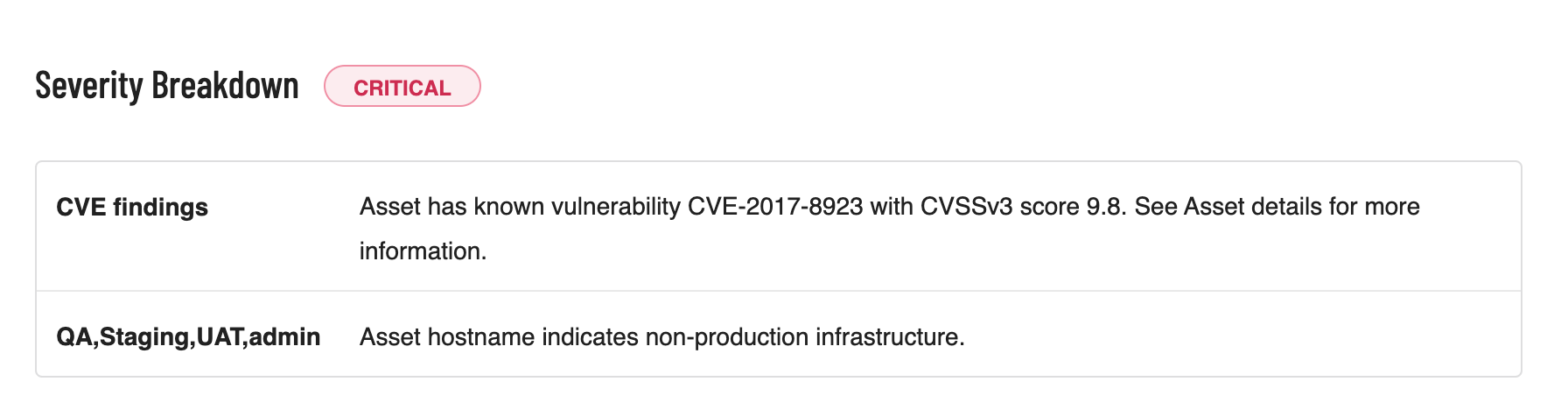

testphp.vulnweb.com asseti ile ilgili detaylara bakalım. Detaylarda görüleceği üzere CVSSv3 skoru 9.8 olan bir açıklık tespit edilmiş. Bu yüzden asset Critical olarak seviyelendirilmiş.

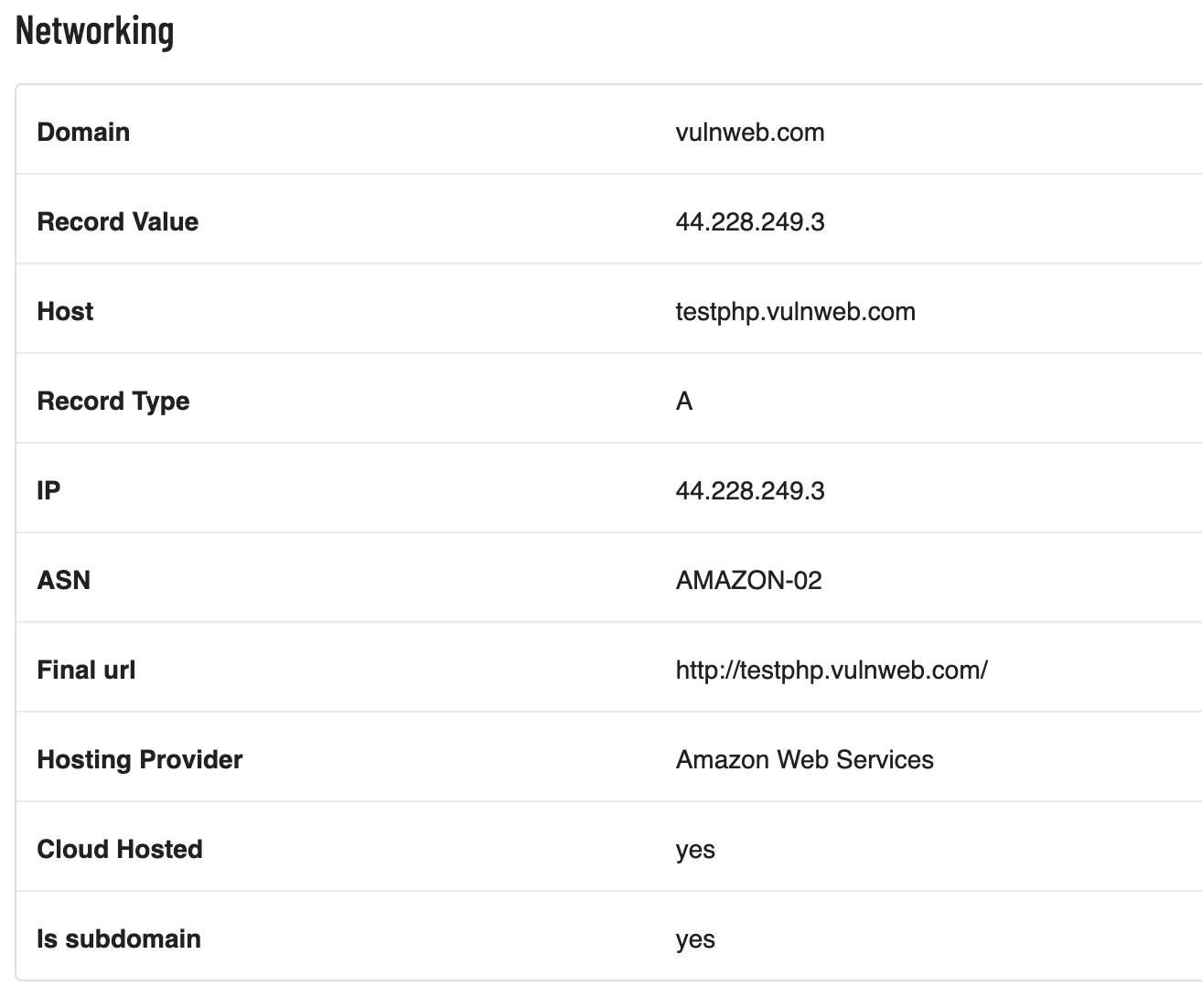

Bu önemli bilginin dışında domain ve asset ile ilgili detaylar görüntülenebiliyor:

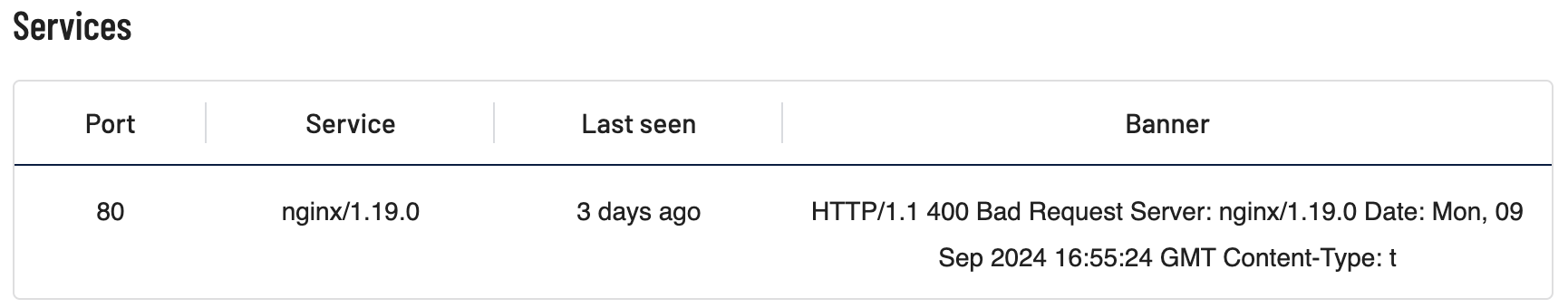

Ayrıca açık olan port ve servislere ilişkin bilgiler yer alır.

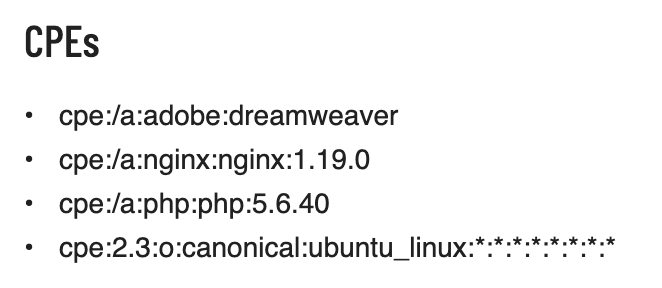

Asset üzerinde tespit edilebilen CPE bilgileri:

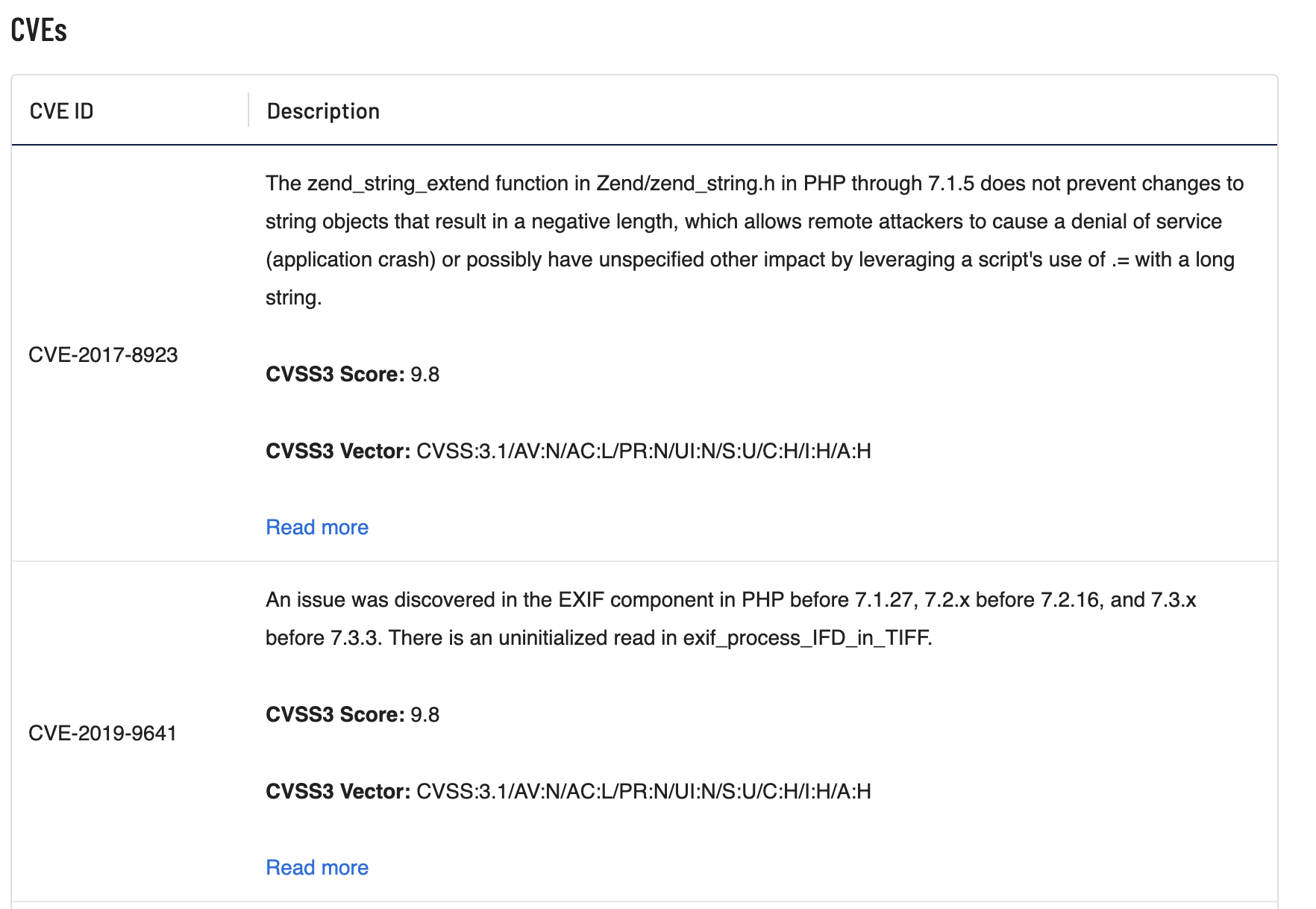

Asset üzerinde tespit edilen açıklıklar CVEs başlığı altında görüntülenir. Bu asset üzerinde 13 adet CVE tespit edilmiş.

Bu bilgiler dışında location, OS, web servers, web apps, programming languages bilgileri yer almaktadır.

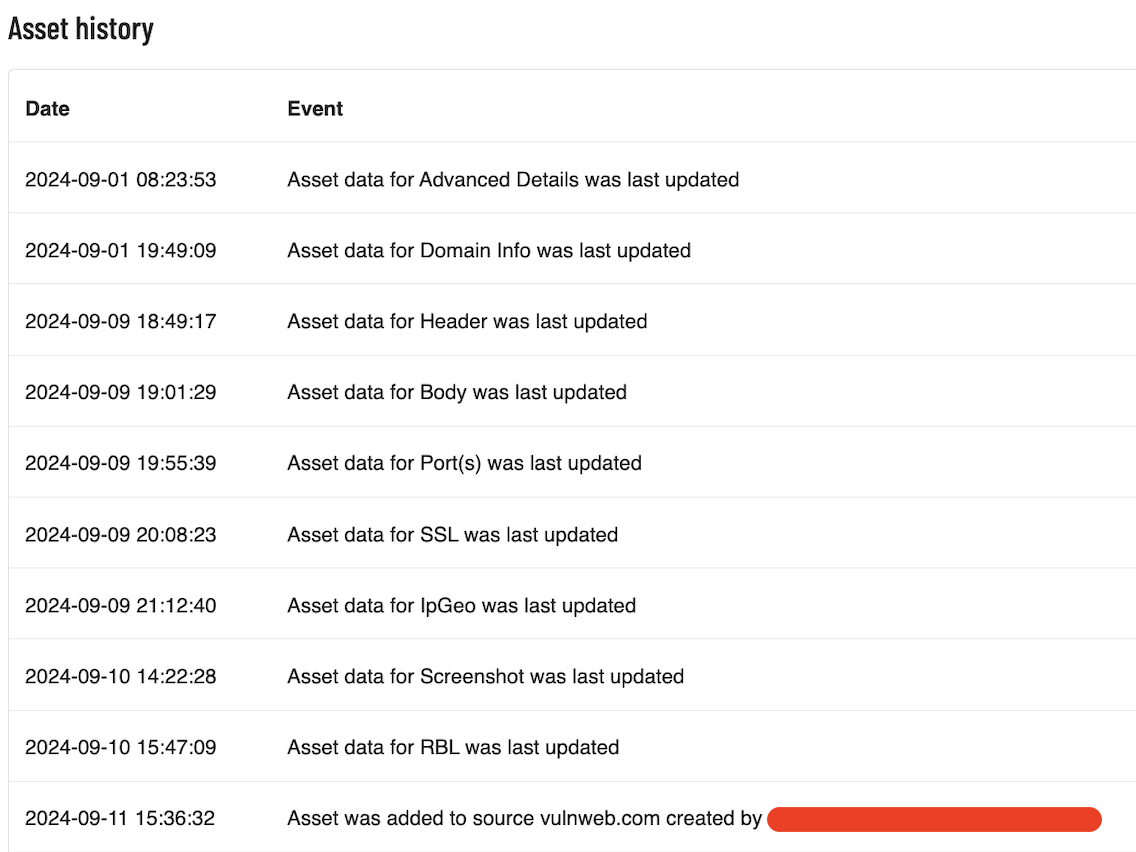

Detay bilgiler arasında Asset History de yer almaktadır. Asset History ilgili assetin ne zaman eklendiği ve bilgilerin hangi tarihte güncellendiği bilgilerini göstermektedir.

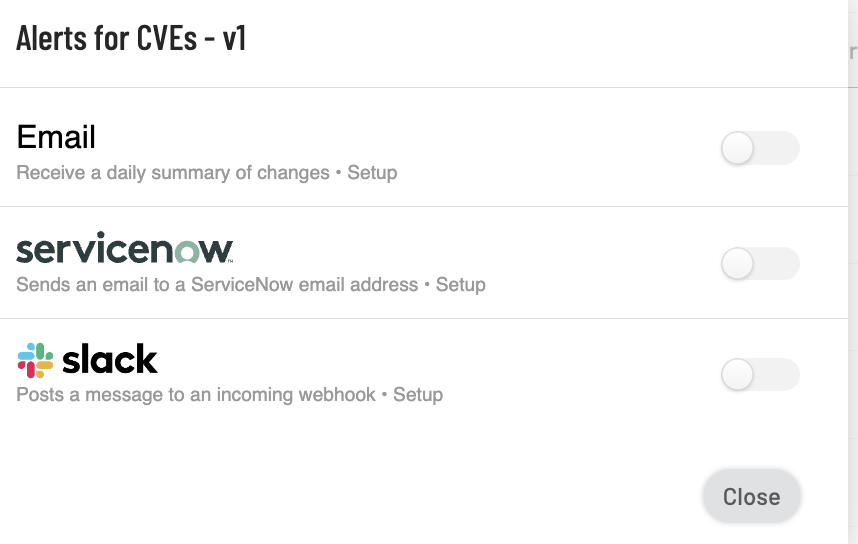

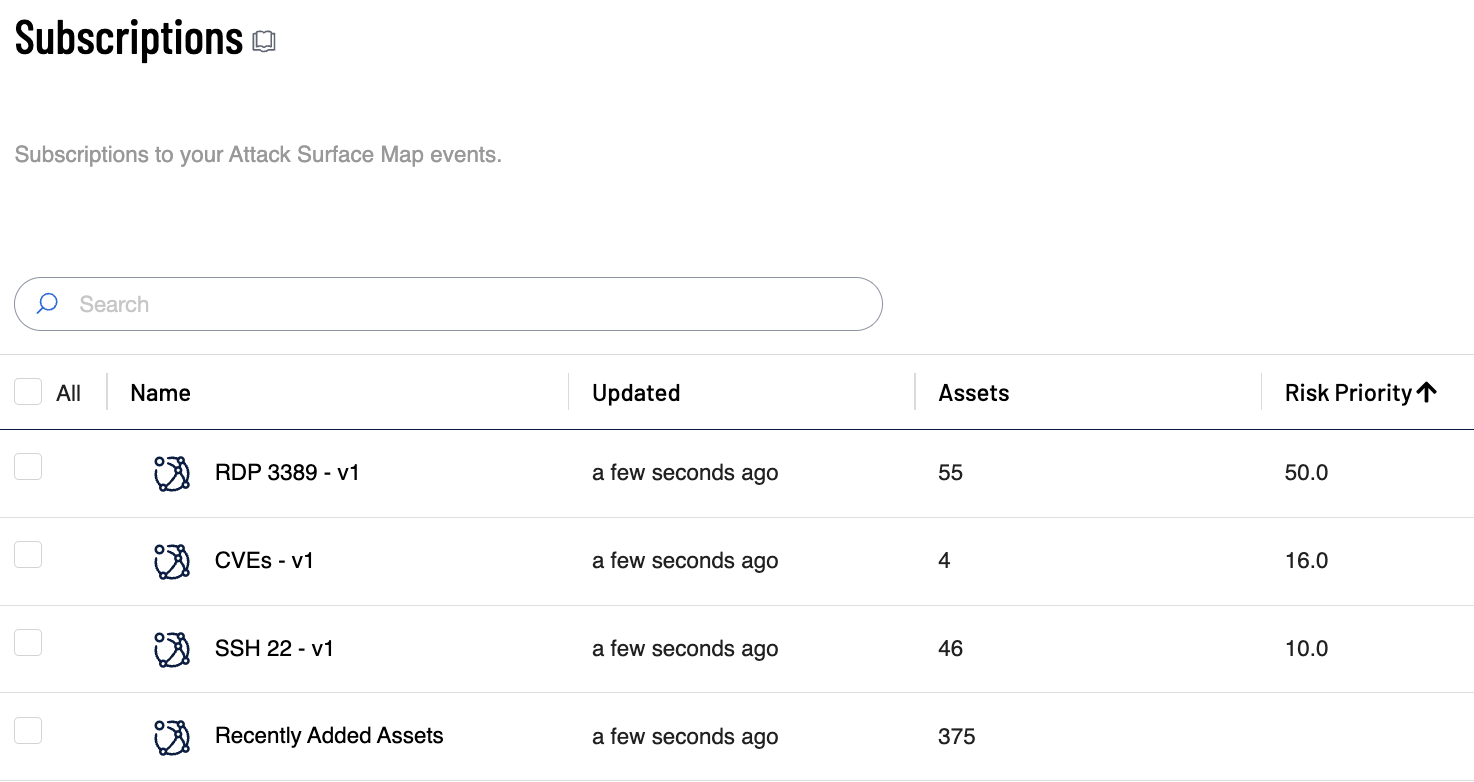

Son olarak ürünün en önemli katma değerlerinden biri olan alarm mekanizmasından bahsedeceğiz. Ürünün tespit ettiği bütün bilgilerle ilgili alarmlar oluşturulabilir. Örneğin 3389, 22 portu açık olan assetler, üzerinde CVE tespit edilmiş assetler vb.

Oluşturulan alarmlar email veya slack üzerinden takip edilebilmektedir. Böylece anlık alarmlar ile hızlı aksiyonlar alınabilir.