Hızlı inovasyon talebi ve çevik metodolojilerin benimsenmesi göz önüne alındığında, Sürekli Entegrasyon/Sürekli Dağıtım (CI/CD) pipeline’ları tüm DevOps süreçlerinin üzerine inşa edildiği temel haline gelmiştir.

DevSecOps’un temel bir bileşeni olan CI/CD güvenliği, güvenliğin ayrı bir aşama olduğu fikrini reddeder ve bunun yerine yazılım sürecinin yaşam döngüsünün doğal bir parçası olmasını sağlar. CI/CD güvenliğinin amacı güvenlik açıklarını, risklerini tespit etmek ve azaltmaktır. Ayrıca güvenli kodlama uygulamalarını teşvik etmektir.

Peki CI/CD Pipeline nedir?

CI/CD pipeline’ı, kodun işlenmesinden üretime kadar olan yolculuğu kolaylaştıran ve manuel aktarımları ortadan kaldıran bir dizi otomatik süreçtir. Otomasyon ve kontrol arasında sıkı bir şekilde düzenlenmiş bir süreçtir. DevOps ekiplerinin hızlı ve güvenilir yazılımlar sunmasına yardımcı olur.

Yazılım geliştirme sürecini somutlaştıracak olursak fabrikadan her hangi bir ürünün çıkması gibi düşünebiliriz. Geliştirici her değişiklik yaptığında, kod bant ile bir sonraki kontrol noktasına gider. Kontrol noktasında değiştirilen kısım çeşitli testlere tabi tutularak sorunsuzca çalışıp/çalışmadığından emin olunur. Her şey yolunda giderse, ürün kullanıcılara hızlı ve sorunsuz bir şekilde ulaştırılır.

Kısaca CI/CD;

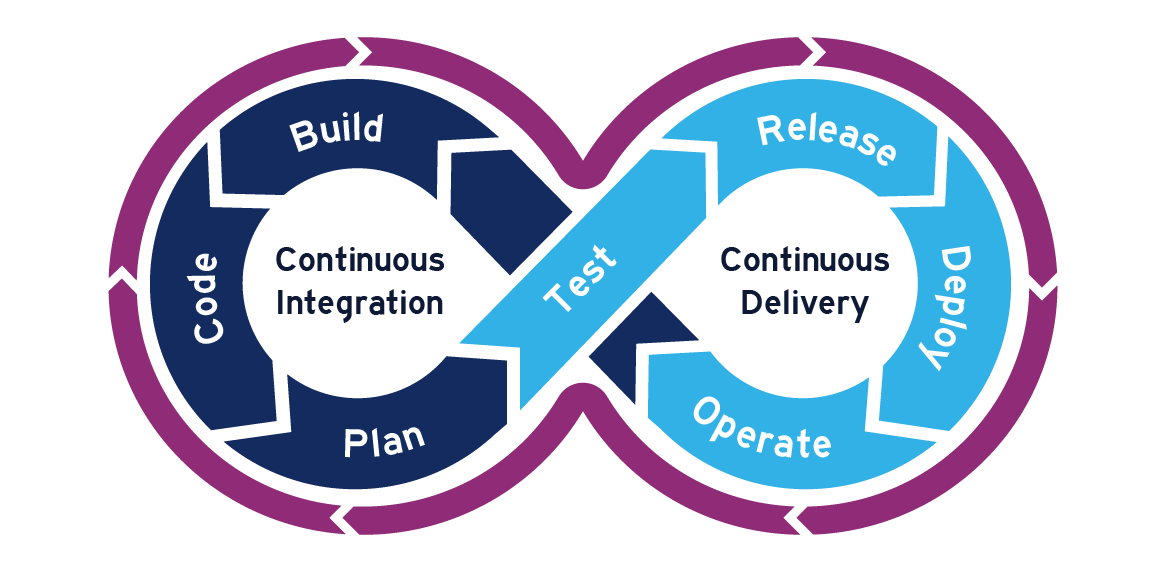

CI(Continuous Integration) süreci, yazılım geliştirme sürecinde yer alan ekiplerin yazılım kodlarını sürekli olarak birleştirmelerine ve test etmelerine olanak tanır. Bu sayede, yazılımın daha hızlı ve sorunsuz bir şekilde birleştirilmesi ve hataların erken tespit edilmesi sağlanır.

CD (Continuous Delivery) süreci, yazılım geliştirme sürecinde yer alan ekiplerin yazılım kodlarını hızlı ve güvenli bir şekilde üretim ortamlarına taşımalarına olanak tanır. Bu sayede, yazılımın hızlı bir şekilde kullanıma sunulması ve müşteri geri bildirimlerine göre hızlı bir şekilde güncellenmesi sağlanır.

CI/CD Pipeline Stratejileri

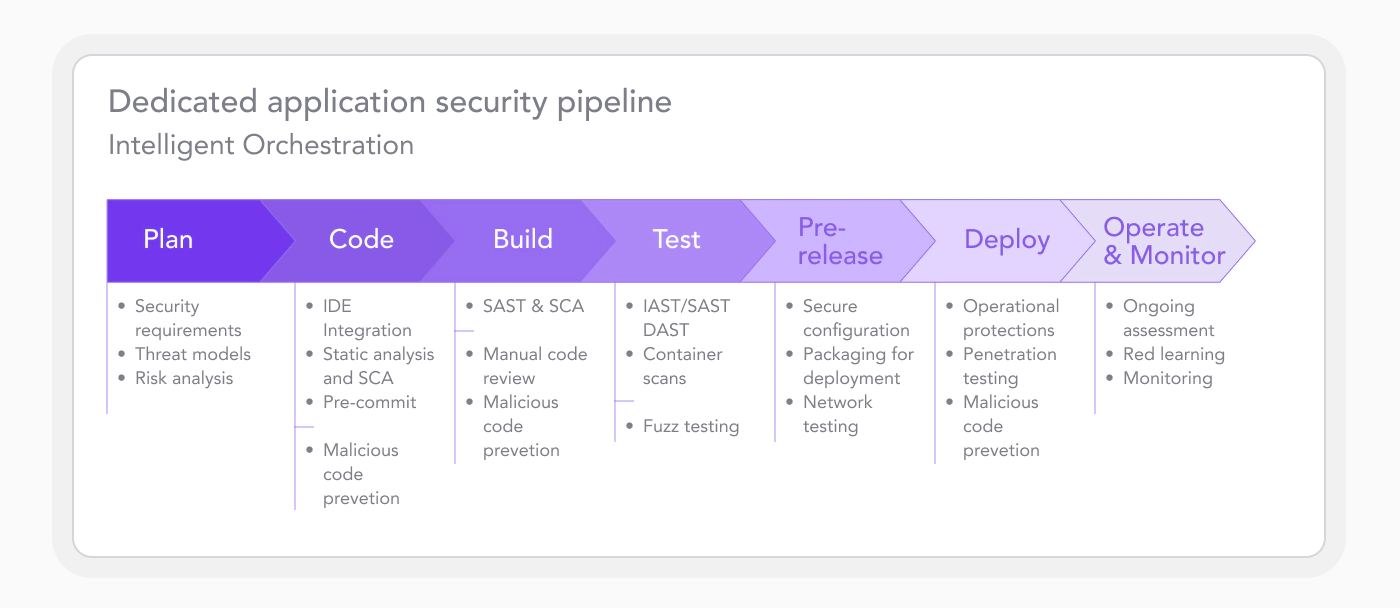

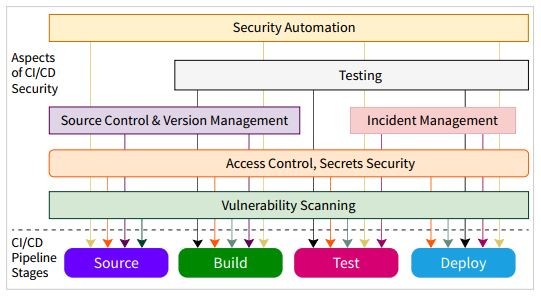

CI/CD pipeline’larının birkaç farklı aşaması vardır. Her aşama yazılım geliştirme yaşam döngüsünde (SDLC) çok önemli bir rol oynar. Pipeline boyunca sağlam güvenlik önlemleri uygulamak istiyorsanız, öncelikle aşamaları anlamanız gerekir.

CI/CD güvenliğinin bileşenleri şunları içerir:

-

Statik uygulama güvenlik testi (SAST), geliştirme sürecinin başlarında kaynak kodunu bilinen güvenlik açıklarına karşı tarar.

-

Dinamik uygulama güvenliği testi (DAST), genellikle CI/CD hattının sonuna doğru, çalışan uygulamaları güvenlik açıklarına karşı kontrol eder.

-

Yazılım kompozisyon analizi (SCA), açık kaynak bileşenlerini güvenlik açıklarına karşı denetler.

-

Secrets Management API anahtarları, kimlik bilgileri ve sertifikalar gibi hassas verilerin güvenli bir şekilde işlenmesini sağlar.

-

Container güvenliği, konteyner yapılandırmalarını, bağımlılıklarını ve çalışma zamanı davranışlarını güvenlik açıklarına karşı kontrol eder.

-

Kod olarak altyapı (IaC) güvenliği, altyapı komut dosyalarını yanlış yapılandırmalara veya güvenlik politikalarının ihlallerine karşı analiz eder.

Yaygın CI/CD Güvenlik Riskleri

OWASP’a göre, güvenlik zafiyetlerini önlemek için yeni uygulamalar ve araçlar olmasına rağmen, saldırganlar bir CI/CD pipeline’ındaki karmaşık yapıdan yararlanarak yeni teknikleri uyarlamaya devam etmektedir. CI/CD pipeline’larındaki bazı yaygın güvenlik tehditleri şunlardır:

Secret Leaks

Bazen geliştiriciler API anahtarları, parolalar veya kriptografik anahtarlar gibi gizli bilgiler içeren kodları yanlışlıkla işlerler. Saldırganlar açığa çıkan bu sırlardan faydalanarak kritik sistemlere ve hizmetlere yetkisiz erişim sağlayabilir. Bu durum 2017 yılında Uber’in başına GitHub deposu yanlışlıkla ifşa edildiğinde meydana geldi.

Tedarik Zinciri Saldırıları

CI/CD pipeline’ında kullanılan bağımlılıkları ve bileşenleri hedef alır. Örneğin, bir saldırgan yaygın olarak kullanılan bir kütüphaneye kötü amaçlı kod enjekte edebilir veya bir paket yöneticisini tehlikeye atarak kusurlu yazılımın dağıtılmasına yol açabilir. Bu, etkilenenin yalnızca hedeflenen kuruluş olmadığı anlamına gelir. Müşteriler, tedarikçiler, iş ortakları ve diğer üçüncü taraflar da etkilenir.

Yanlış Yapılandırmalar

CI/CD araçlarındaki, komut dosyalarındaki veya altyapı ayarlarındaki yanlış yapılandırmalar, saldırganların yararlanabileceği güvenlik açıklarını ortaya çıkarabilir. Böylelikle yanlış yapılandırılmış erişim kontrolleri, güvenli olmayan ayarları veya yanlış yönetilen izinleri tespit edemeyebilir. Bu durum, yetkisiz kullanıcıların hassas kod ve yapılandırmaları görüntülemesine veya değiştirmesine olanak tanıyarak pipeline’ın genel güvenliğini tehlikeye atabilir.

Kod Enjeksiyonu

Kod enjeksiyonu, CI/CD ardışık düzenine kötü niyetli kodların eklenmesini içerir ve potansiyel olarak yetkisiz kod yürütülmesine veya geliştirilmekte olan yazılıma güvenlik açıklarının eklenmesine yol açar.

Yetersiz Erişim Kontrolleri

Zayıf veya yetersiz erişim kontrolleri, CI/CD işlem hattının kritik bileşenlerine yetkisiz erişime yol açabilir. Bu kişiler kodu değiştirebilir, kötü niyetli komut dosyaları ekleyebilir veya işlem hattının bütünlüğünü tehlikeye atarak önemli bir güvenlik riski oluşturabilir.

Bu noktaya kadar CI/CD nedir, bileşenleri nelerdir, nasıl bir strateji izlenmelidir, yaygın güvenlik zafiyetleri hangileridir gibi sorulara cevaplar aradık. Şimdi ise CI/CD güvenliği için yapılabilecek en iyi aksiyonlar nedir sorusunun cevabını vermeye çalışacağız:

CI/CD Güvenliği için en iyi uygulamalar

Gelişen güvenlik standartlarına ve ortaya çıkan tehditlere ayak uydurmak için duruşunuzu sürekli olarak yeniden değerlendirmeniz önemlidir.

Erişim Kontrolü

Uygun erişim kontrolleri (roller, izinler ve kimlik doğrulama mekanizmaları dahil), CI/CD işlem hatlarına yetkisiz erişim ve manipülasyonun önlenmesinde kritik öneme sahiptir. Kuruluşlar, erişimi yalnızca ihtiyacı olan kişilerle sınırlandırarak ve en az ayrıcalık ilkesini uygulayarak kötü niyetli faaliyet riskini azaltabilir.

Kod Tarama

Otomatik kod taramasını CI/CD işlem hattına entegre ederek, bilinen güvenlik açıkları veya yaygın uygulama güvenliği riskleri gibi sorunlar tespit edilebilir ve savunmasız kod dağıtılmadan önce ele alınabilir. Bu da güvenlik açıklarının üretim ortamına taşınması riskini azaltır.

Güvenlik Açığı Yönetimi

Yazılım ve altyapı bileşenlerindeki güvenlik açıklarını proaktif bir şekilde belirleyerek, önceliklendirerek ve azaltarak potansiyel tehditlerin önüne geçin ve pipeline’ın dirençli kalmasını sağlayın. Bu, güvenlik açıklarının düzenli olarak taranmasını, değerlendirilmesini ve riskleri gidermek veya azaltmak için önlemlerin uygulanmasını içerir.

Sürekli İzleme Kullanın

CI/CD pipeline’ın ve dağıtılan uygulamaların sürekli izlenmesini sağlayın. Bu, güvenlik olaylarını gerçek zamanlı olarak tespit etmek ve bunlara yanıt vermek için günlük kaydı, günlük analizi ve saldırı tespit sistemlerini içerir. Böylelikle yetkisiz erişim girişimlerini, olağandışı davranışları belirlemeye yardımcı olabilir.

Bağımlılıkları Düzenli Olarak Güncelleyin

Üçüncü taraf kütüphaneler ve çerçeveler de dahil olmak üzere bağımlılıkları güncel tutun. Zaman içinde keşfedilebilecek güvenlik açıklarını gidermek için bu bağımlılıkları düzenli olarak güncelleyin. Güncelleme sürecini otomatikleştirmek ve güvenli bileşenlerin kullanılmasını sağlamak için bağımlılık yönetimi araçlarını kullanın.

Tehdit Modellemesi Yapın

Potansiyel güvenlik tehditlerini ve açıklarını belirlemek, değerlendirmek ve azaltmak için proaktif bir yaklaşım benimseyin. Bu, saldırı vektörlerini ve güvenlik kontrollerinden yoksun zayıf noktaları ortaya çıkarmak için sistemin veya uygulamanın mimarisini, tasarımını ve işlevselliğini analiz etmek anlamına gelir.

Güvenlik Kültürünü Teşvik Edin

DevSecOps ilkelerini benimseyin ve geliştirme ekipleri arasında bir güvenlik bilinci ve eğitim kültürünü teşvik edin. Güvenli kodlama uygulamaları, CI/CD güvenlik ilkeleri ve güvenlik politikalarına uymanın önemi hakkında eğitim verin. Güvenlik sorunlarının veya potansiyel güvenlik açıklarının raporlanmasını teşvik edin.

Bu yazımızda CI/CD Güvenliği konusuna değinmeye çalıştık, buraya kadar okuduğunuz için teşekkür ederim. Gelecek yazıda görüşmek dileğiyle.